Внимание: этот пользователь заблокирован! Настоятельно рекомендуем воздержаться от любого сотрудничества с ним!

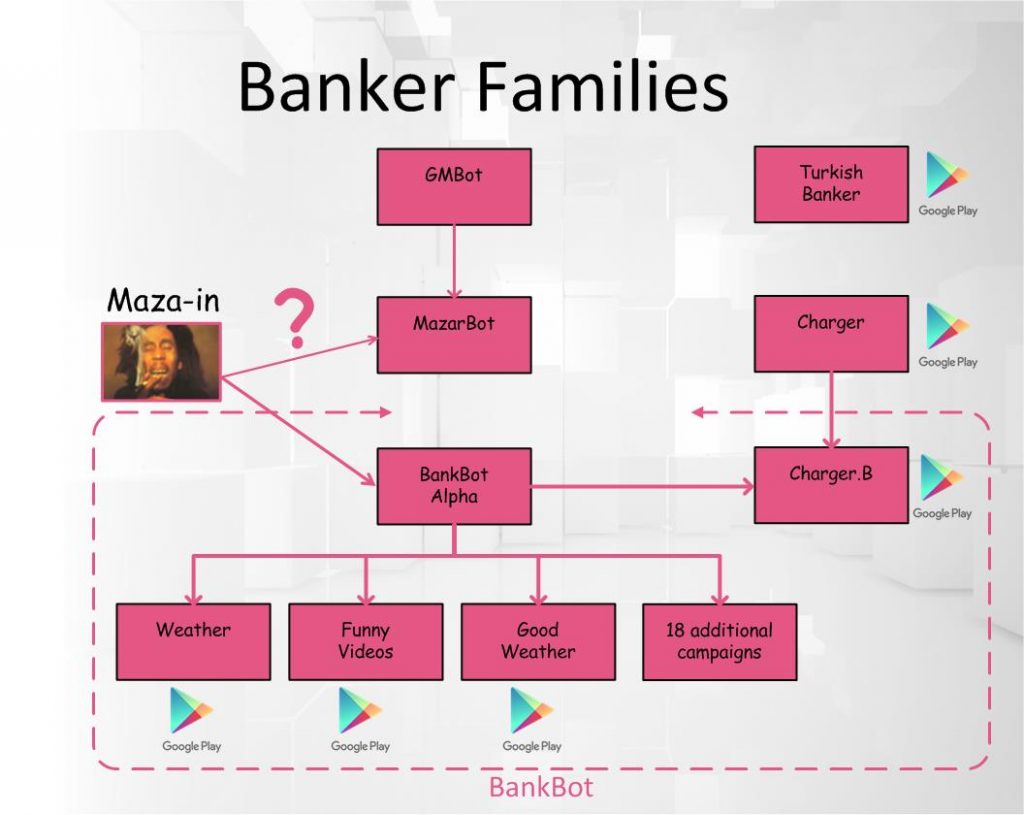

Когда исходные коды какой-либо малвари утекают в сеть, вскоре следует ожидать появления множества вредоносов, построенных на базе этих исходников. Такое уже случалось с банковским трояном ZeuS, вымогателями EDA2 и HiddenTear, а также с банковским трояном для Android GM Bot.

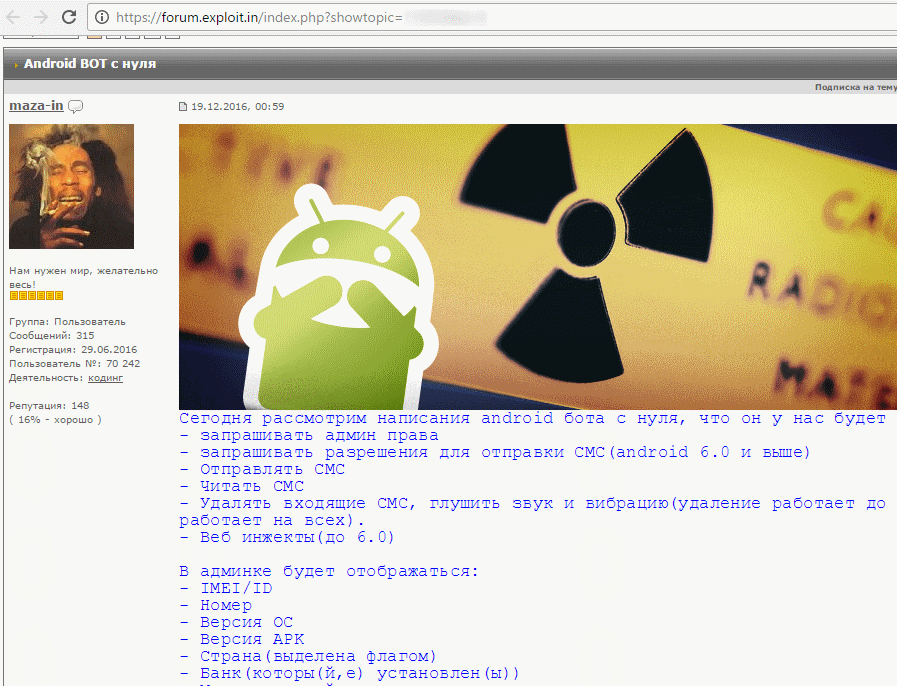

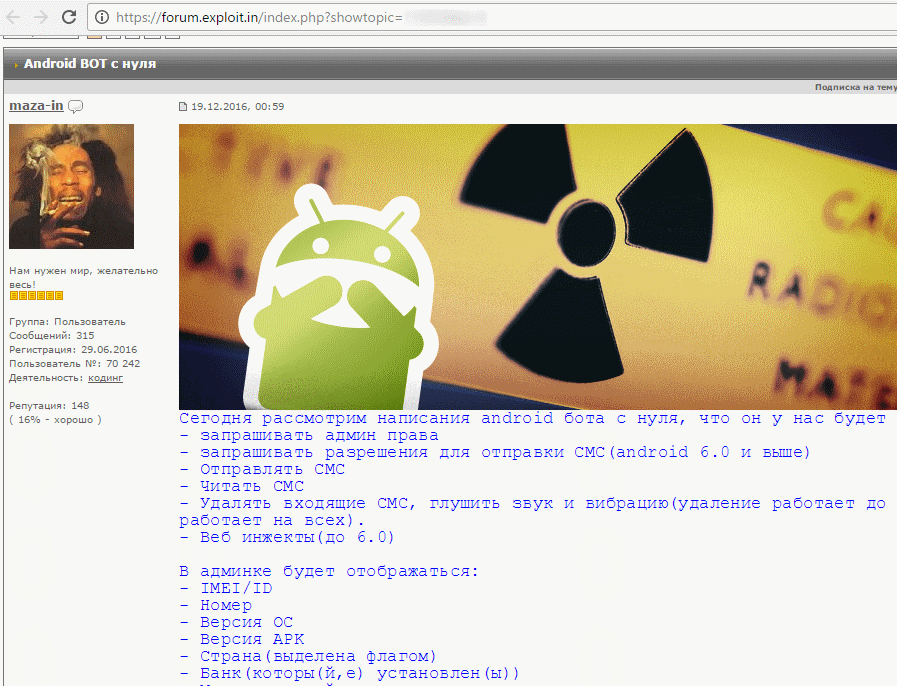

ИБ-специалисты обнаружили, что в декабре 2016 года на форуме сайта Exploit.in был опубликован туториал по созданию банковского трояна для Android. Автором поста выступал пользователь под псевдонимом Maza-in. Помимо инструкций он также опубликовал примеры кода, в том числе веб-бэкэнда, с которым должна была сообщаться малварь на зараженных устройствах.

Уже через месяц после этой публикации эксперты «Доктор Веб» отметили рост количества банкеров для Android и предупредили, что ожидают дальнейшего ухудшения ситуации (как и бывает обычно после публикации исходников). Хотя первые версии вредоносов распространялись не через Google Play, вскоре малварь проникла и в официальный каталог приложений, о чем сообщили специалисты компаний ESET (1, 2), и Securify (1, 2).

Тем временем на форуме к Maza-in подключились другие члены сообщества, которые помогали обновлять материал, поддерживая его актуальность, и делились разными приемами из области разработки малвари. В итоге ситуацией заинтересовались исследователи Securify и специалист ESET Лукаш Стефанко (Lukas Stefanko). В своих публикациях эксперты сопоставили все имеющиеся у них данные о трояне BankBot и связанных с ним кампаниях, — только в блоге Стефанко рассказывается о 62 таких прецедентах.

Также собственное расследование причин растущего количества банковских троянов для Android провели аналитики компаний Fortinet и Check Point. Исследователям удалось проследить, что проблема уходит корнями к туториалу и коду Maza-in, опубликованным на вышеозначенном форуме.

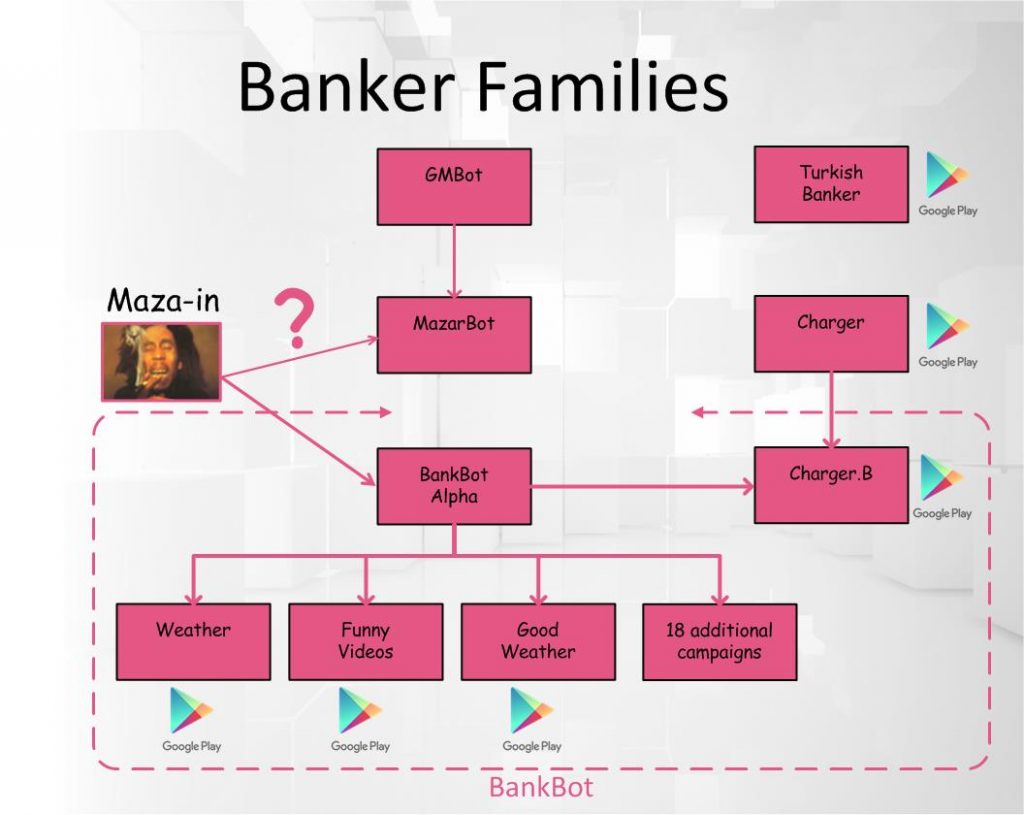

Хотя порой Maza-in обращался «коллегам по цеху» с базовыми вопросами, касающимися функциональности Android, эксперты полагают, что ему хватило познаний, чтобы разработать BankBot. Так, на сайте Ripper.cc (достаточно известная база «кидал» и скамеров) был опубликован приватный разговор, в ходе которого Maza-in косвенно признал, что он может быть создателем банкера Mazar BOT, активного в 2015-2016 годы.

Если принять публикацию на Ripper.cc за правду, то получится, что согласно данным IBM, Maza-in также является тем «загадочным разработчиком», который приобрел исходники трояна GM Bot на очень ранней стадии разработки и создал на их базе Mazar BOT.

Это достаточно интересная теория, так как GM Bot считается одним из наиболее сложных банковских троянов на сегодняшний день, а его автор положил начало одной из первых «волн» распространения Android-банкеров в 2015-2016 годы. Сначала разработчик GM Bot продавал исходники своего детища, а затем код малвари был опубликован в сети бесплатно одним из недовольных клиентов. В итоге на базе GM Bot были написаны вредоносы Bankosy, Acecard, SlemBunk и так далее.

Если Maza-in действительно был вовлечен в разработку GM Bot на столь ранних стадиях, это объясняет его познания в области создания Android-малвари и тот факт, что BankBot демонстрирует очень серьезную функциональность. К примеру, троян способен отображать оверлеи поверх приложений в различных версиях Android, перехватывать SMS-сообщения и USSD-коды, похищать из множества приложений учетные данные.

Более того, BankBot уже готов к использованию, — по сути, желающим использовать его злоумышленникам остается лишь скачать исходные коды и создать кастомные оверлеи для нужных приложений, и можно приступать к «работе». Все это существенно снижает планку вхождения «на рынок» Android-малвари, потому как практически никаких глубоких технических познаний здесь не требуется.

Публикации специалистов привлекли к Maza-in действительно много внимания: недавно с ним даже пообщались журналисты издания Forbes. В беседе с ними Maza-in сообщил, что опубликовал свой туториал и исходные коды исключительно с целью привлечения внимания к уязвимостям в Android, и вовсе не хотел побуждать преступников к действиям. Также он уверяет, что не имеет отношения к разработке BankBot, несмотря на все заявления экспертов.

Источник xakep.ru

UPD. эта статья была выдвинута на конкурс на соседней площадке и заняла первое место.

ИБ-специалисты обнаружили, что в декабре 2016 года на форуме сайта Exploit.in был опубликован туториал по созданию банковского трояна для Android. Автором поста выступал пользователь под псевдонимом Maza-in. Помимо инструкций он также опубликовал примеры кода, в том числе веб-бэкэнда, с которым должна была сообщаться малварь на зараженных устройствах.

Уже через месяц после этой публикации эксперты «Доктор Веб» отметили рост количества банкеров для Android и предупредили, что ожидают дальнейшего ухудшения ситуации (как и бывает обычно после публикации исходников). Хотя первые версии вредоносов распространялись не через Google Play, вскоре малварь проникла и в официальный каталог приложений, о чем сообщили специалисты компаний ESET (1, 2), и Securify (1, 2).

Тем временем на форуме к Maza-in подключились другие члены сообщества, которые помогали обновлять материал, поддерживая его актуальность, и делились разными приемами из области разработки малвари. В итоге ситуацией заинтересовались исследователи Securify и специалист ESET Лукаш Стефанко (Lukas Stefanko). В своих публикациях эксперты сопоставили все имеющиеся у них данные о трояне BankBot и связанных с ним кампаниях, — только в блоге Стефанко рассказывается о 62 таких прецедентах.

Также собственное расследование причин растущего количества банковских троянов для Android провели аналитики компаний Fortinet и Check Point. Исследователям удалось проследить, что проблема уходит корнями к туториалу и коду Maza-in, опубликованным на вышеозначенном форуме.

Хотя порой Maza-in обращался «коллегам по цеху» с базовыми вопросами, касающимися функциональности Android, эксперты полагают, что ему хватило познаний, чтобы разработать BankBot. Так, на сайте Ripper.cc (достаточно известная база «кидал» и скамеров) был опубликован приватный разговор, в ходе которого Maza-in косвенно признал, что он может быть создателем банкера Mazar BOT, активного в 2015-2016 годы.

Если принять публикацию на Ripper.cc за правду, то получится, что согласно данным IBM, Maza-in также является тем «загадочным разработчиком», который приобрел исходники трояна GM Bot на очень ранней стадии разработки и создал на их базе Mazar BOT.

Это достаточно интересная теория, так как GM Bot считается одним из наиболее сложных банковских троянов на сегодняшний день, а его автор положил начало одной из первых «волн» распространения Android-банкеров в 2015-2016 годы. Сначала разработчик GM Bot продавал исходники своего детища, а затем код малвари был опубликован в сети бесплатно одним из недовольных клиентов. В итоге на базе GM Bot были написаны вредоносы Bankosy, Acecard, SlemBunk и так далее.

Если Maza-in действительно был вовлечен в разработку GM Bot на столь ранних стадиях, это объясняет его познания в области создания Android-малвари и тот факт, что BankBot демонстрирует очень серьезную функциональность. К примеру, троян способен отображать оверлеи поверх приложений в различных версиях Android, перехватывать SMS-сообщения и USSD-коды, похищать из множества приложений учетные данные.

Более того, BankBot уже готов к использованию, — по сути, желающим использовать его злоумышленникам остается лишь скачать исходные коды и создать кастомные оверлеи для нужных приложений, и можно приступать к «работе». Все это существенно снижает планку вхождения «на рынок» Android-малвари, потому как практически никаких глубоких технических познаний здесь не требуется.

Публикации специалистов привлекли к Maza-in действительно много внимания: недавно с ним даже пообщались журналисты издания Forbes. В беседе с ними Maza-in сообщил, что опубликовал свой туториал и исходные коды исключительно с целью привлечения внимания к уязвимостям в Android, и вовсе не хотел побуждать преступников к действиям. Также он уверяет, что не имеет отношения к разработке BankBot, несмотря на все заявления экспертов.

Источник xakep.ru

UPD. эта статья была выдвинута на конкурс на соседней площадке и заняла первое место.